Cybersicherheit rückt ins Zentrum der Aufmerksamkeit europäischer Regulierung. Bis August 2025 müssen Produkte mit Funktechnik und Internetzugang nach der Funkanlagenrichtlinie das Netz, personenbezogene Daten und vor Betrug schützen. Die Norm EN18031 soll Hersteller bei der Umsetzung unterstützen.

Teil 2 befasst sich mit ihrer Anwendung.

Der Cyber Resilience Act (CSA) der EU stellt völlig neue Anforderungen bezüglich der Cybersicherheit an elektronische Geräte. Im November 2024 wurde er im Official Journal der EU veröffentlicht und ist somit geltendes Recht. Allerdings existieren noch keine Standards dafür. Deshalb gilt eine Übergangsfrist voraussichtlich bis Dezember 2027, ab der dann neue Produkte dem CSA entsprechen müssen.

Bis dahin soll die Funkanlagenrichtlinie (RED) zumindest bei allen funkenden Geräten die Cybersicherheit verbessern. Dazu hatte die EU 2022 die RED um Artikel 3 Absatz 3 erweitert, der wiederum folgende 3 Unterpunkte definiert:

Dort läuft nun die Frist bis zur Umsetzung bis 1. August 2025. Danach dürfen in der EU keine funkenden Geräte mehr in Verkehr gebracht werden, die die Cybersicherheitsvorgaben der RED nicht erfüllen.

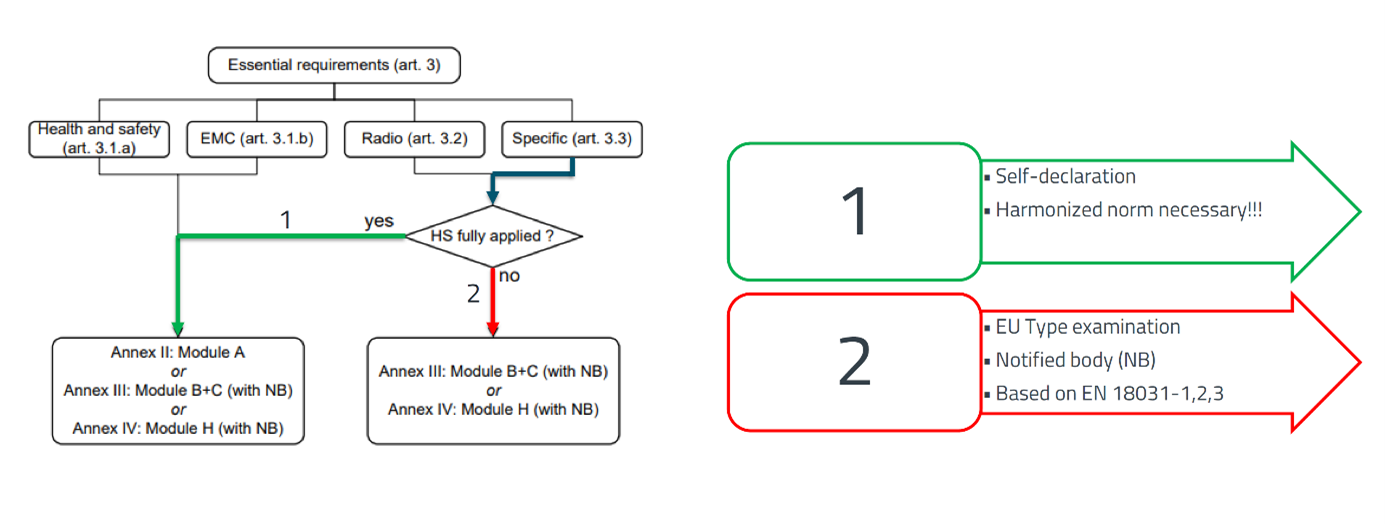

Die Norm EN18031 bildet die Cybersicherheitsaspekte der RED in konkrete Prüfungen ab und wurde von der Normungsorganisation Cenelec im Auftrag der EU erstellt. Im Oktober 2024 legte Cenelec die EN18031 der EU-Kommission zur Prüfung vor. So lange die Harmonisierung, also die offzielle Freigabe, der Norm nicht erfolgt ist, müssen Produkte noch durch akkreditierte Prüfdienstleister zertifiziert werden (Bild 5).

Bild 5. Ob die Prüfung der Konformität eines Produkts in Eigenregie stattfinden kann, ist vom Vorhandensein eines harmonisierten Standards abhängig. Wenn nicht kommen zertifizierte Dienstleister (Notified Bodies) ins Spiel. (Quelle: Europäische Kommission – RED Guide [4])

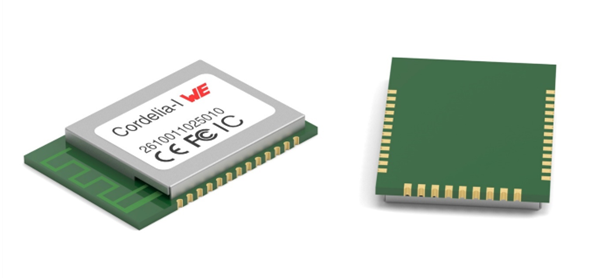

Die Konformitätsprüfung soll hier am Beispiel des IoT-WiFi-Moduls Cordelia-I [5] von Würth Elektronik aufgezeigt werden. Das WiFi-Modul ist vollständig konform zu RED einschließlich der Erweiterung auf Cybersicherheit 2022/30/EU vom Januar 2022. Das Modul Cordelia-I entspricht IEEE 802.11 b/g/n, funkt im 2,4-GHz-Band, und ist durch folgende Eigenschaften gekennzeichnet:

Gemäß der RED ist Cybersicherheit für funkende Geräte wie ein Funkmodul nach Artikel 3 Absatz 3 zu gewährleisten. Für das Funkmodul Cordelia-I spielt nur 3(3)(d) Schutz des Netzes eine Rolle, da weder persönliche Daten nach 3(3)(e) oder Finanzdaten nach 3(3)(f) verarbeitet werden. Daraus folgt, dass Cordelia-I nach EN 18031-1:2024 geprüft werden muss.

Die zentralen Anforderungen der EN18031-1:2024 an ein funkendes Gerät bezüglich der Cybersicherheit sind:

Die Norm gibt Hilfestellung bei der Prüfung mit Entscheidungsbäumen. In einer kaskadenartigen Fragestruktur sind die Antworten „yes“ und „no“ vorgesehen. Sollte die Antwort „yes“ und damit das Ergebnis „not applicable“ sein, ist die jeweilige Prüfung für das zu prüfende Produkt nicht erforderlich. Bei der letzten Frage der Kaskade bedeutet die Antwort „yes“, dass mit „pass“ die Prüfung bestanden ist. Bei „no“ liegt „fail“ vor und es ist gegebenenfalls nachzubessern.

Bei der Prüfung des Moduls Cordelia-I konnten eine Reihe von Erfahrungen gewonnen werden: Das Umfeld der Cybersicherheit ist volatil und ändert sich, z.B. mit dem CRA ab Ende 2027. Es ist wichtig, eine Risikoanalyse zur Cybersicherheit in einem frühen Stadium des Entwurfsprozesses zu machen und diese Risikoanalyse über den Produktlebenszyklus fortzuschreiben. Die Umsetzung der Cybersicherheit umfasst nicht nur Hardware und Software. Es spielen auch „Policies“ eine wichtige Rolle, wie ein Meldesystem für Schwachstellen, Software-Updates, einfache Installation und Wartung usw. Das Ziel muss „Security by Design“ sein.

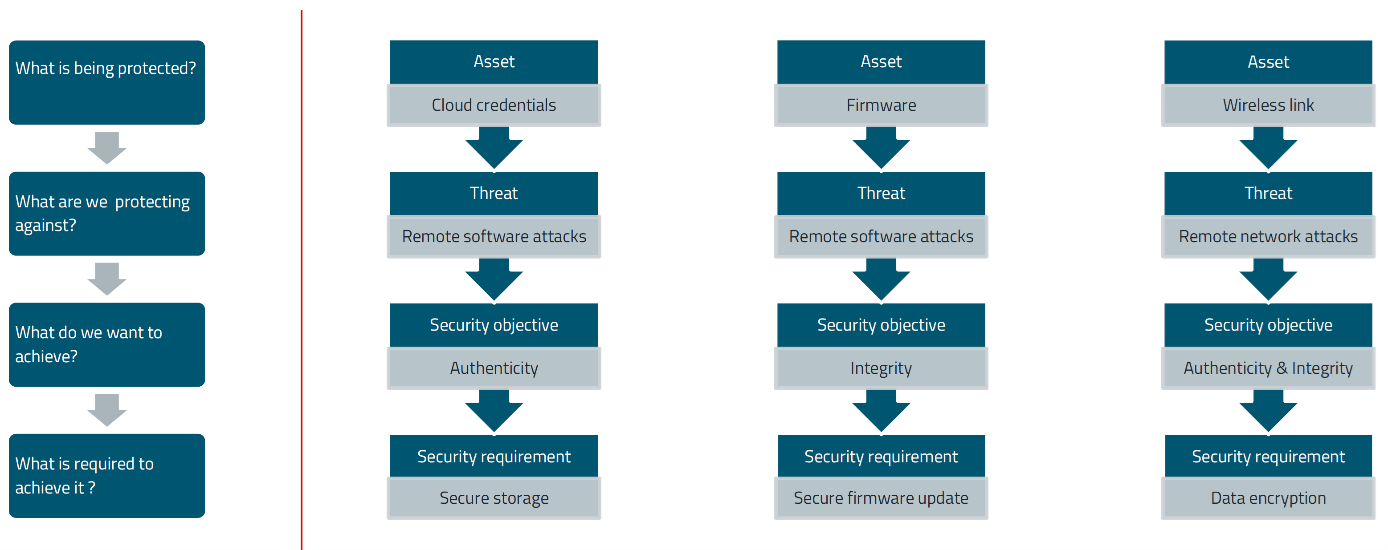

Beim Entwurf eines Sicherheitskonzepts für ein Embedded-Gerät sind einige Fragen zu stellen und zu beantworten: Welches Asset braucht Schutz? Wie sieht die Bedrohung aus? Welches Sicherheitsziel haben wir? Was brauchen wir dafür? Bild 6 verdeutlicht diese Sicherheitsanforderungen für unterschiedliche Assets.

Bild 6. Entwurf eines Sicherheitskonzepts für ein Embedded-Gerät mit verschiedenen zu schützenden Assets. (Quelle: Würth Elektronik)

Der aktuelle Stand an Maßnahmen zur Gewährleistung der Cybersicherheit in einer beliebigen IoT-anwendung umfasst eine Reihe von Sicherheitselementen:

Diese allgemeingültigen Maßnahmen zur Gewährleistung der Cybersicherheit wurden beim WiFi-Modul Cordelia-I (Bild 7) implementiert. Das WiFi-Funkmodul verfügt über folgende Sicherheitsfunktionen:

Bild 7. Das WiFi-Modul Cordelia-I von Würth Elektronik verfügt über zahlreiche Funktionen zur Gewährleistung der Cybersicherheit in IoT-Anwendungen.

Um die Verbindung zur Cloud sicher zu gestalten, sollten das Gerät und die Cloud eine gegenseitige Authentifizierung durchführen, gefolgt vom Austausch eines Sitzungsschlüssels, der dann zur Verschlüsselung des Kommunikationskanals verwendet wird. Dies geschieht in der Regel über das TLS-Protokoll.

Um eine gegenseitige TLS-Verbindung herzustellen, müssen die folgenden kryptografischen Elemente auf dem Gerät bzw. in der Cloud vorhanden sein. Die Assets müssen außerdem aufeinander abgestimmt sein.

Auf Geräteseite sind dies:

Der Prozess der Speicherung dieser Parameter auf dem Endgerät wird als „Device Provisioning“ bezeichnet.

Auf Cloudseite sind dies:

Der Prozess der Speicherung dieser Parameter auf dem Cloud-Endpunkt wird als „Cloud-Onboarding“ bezeichnet. Diese kryptografischen Werte müssen sowohl auf dem Gerät als auch auf dem Cloud-Endpunkt sicher gespeichert werden. Die Offenlegung dieser Werte in einer beliebigen Phase des Lebenszyklus der Geräteherstellung kann die Sicherheit gefährden. Oft stellt die menschliche Interaktion mit diesen kryptografischen Assets die größte Bedrohung dar. Daher müssen die folgenden Schritte befolgt werden, um maximale Sicherheit zu gewährleisten.

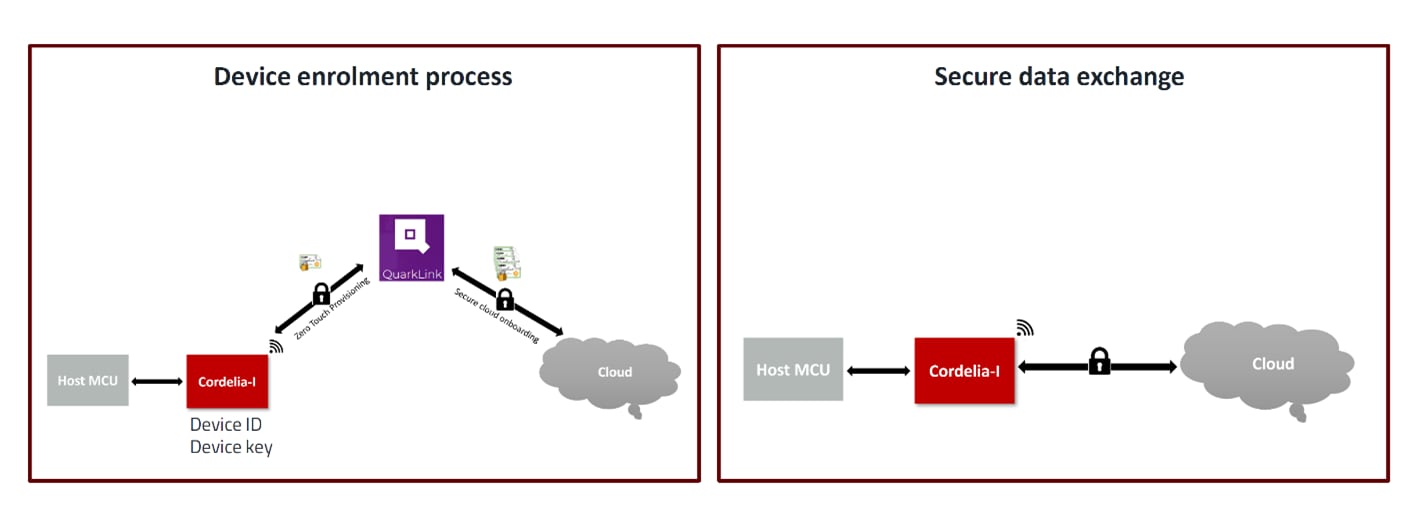

Das Cordelia-I-Modul mit der QuarkLink-Plattform ermöglicht eine sichere Cloud-Anbindung durch "Zero Touch Device Provisioning" und sicheres Cloud-Onboarding (Bild 8). Außerdem kann ein vollständiges Gerätemanagement einschließlich Remote-Cloud-Migration während des gesamten Lebenszyklus eines Geräts durchgeführt werden [6].

Bei diesem Prozess wird das Gerät mit allen Parametern konfiguriert, die für die Verbindung mit der Cloud-Plattform erforderlich sind, einschließlich der kryptografischen Ressourcen, ohne dass ein Mensch eingreifen muss.

Dies umfasst die Konfiguration mehrerer Parameter einschließlich der oben erwähnten kryptografischen Assets auf dem Gerät. Das Cordelia-I-Modul ermöglicht zusammen mit der QuarkLink-Plattform eine berührungslose Bereitstellung im Feld. Jedes Modul wird mit einem einzigartigen, vorinstallierten und hardwaremäßig manipulationssicheren Schlüsselsatz geliefert.

Der private Schlüssel ist fest mit der Hardware verknüpft und kann von der Anwendung nicht ausgelesen werden. Die Anwendungssoftware kann nur auf den öffentlichen Schlüssel zugreifen und den privaten Schlüssel für weitere kryptografische Operationen verwenden.

Bild 8. Die Anmeldung an einer Cloud per Zero-Touch-Provisioning übernimmt die IoT-Sicherheitsplattform QuarkLink von Crypto Quantique. Anschließend findet ein sicherer Datenaustausch zwischen IoT-Gerät und Cloud direkt statt. (Quelle: Würth Elektronik)